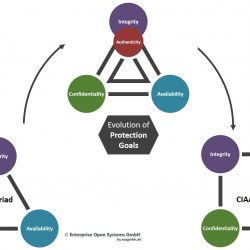

Schutzziele: CIA und CIAA

Schutzziele: CIA und CIAA Management Summary Die klassischen Schutzziele der Informationssicherheit sind Vertraulichkeit, Integrität und Verfügbarkeit. Diese drei Schutzziele werden oft als CIA-Triade bezeichnet, da die Anfangsbuchstaben der englischen Übersetzungen dieser Wörter gerade C, I und A sind.Inzwischen hat ein weiteres Schutzziel an Bedeutung gewonnen. Der BSI bezeichnete die Authentizität in der Vergangenheit als Teilbereich[…]